Cisco DUO 에서 LDAPS 서비스 중지가 발표됨에 따라 SSL VPN Appliance의 LOCAL 계정을 사용하던 고객은 RADIUS로의 전환이 필수가 되었다.

https://help.duo.com/s/article/8019?language=en_US

참고 링크

https://help.duo.com/s/article/1144?language=en_US

https://duo.com/docs/ciscoasa-ldap

https://duo.com/docs/authproxy-reference#radius-duo-only

Authentication Proxy Reference - Duo

Ensure simple, secure access to your local services and applications with the Duo Authentication Proxy. Learn more about configuration options for your needs.

duo.com

이번 포스팅은 ASA의 Local User 계정을 이용한 RADIUS기반의 MFA 구현을 테스트 해본다.

*참고* RADIUS로 전환시 Self Enroll 기능 미지원

-Lab Info-

ASAv : 9.12(3)12 / ASDM : 7.13(1)

Authproxy : Window 10 Based

--- 기본 ASA SSL VPN 설정 생략 ---

Page 1 : DUO 설정

- DUO Application 에서 Cisco RADIUS VPN 을 선택

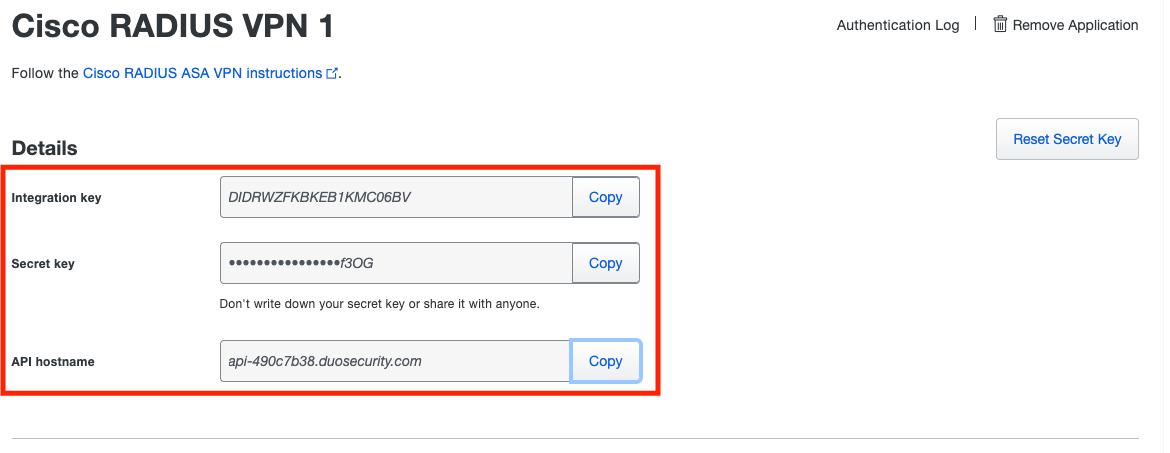

Cisco RADIUS VPN에서는 총 3가지의 기본 정보를 제공해주고 이 정보를 Duo Authproxy에 함께 설정해야 한다.

authproxy.cfg에 [radius_server_duo_only] 를 아래와 같이 입력하고, 이외에 기본 값들은 # 을 통해 주석처리한다.

[radius_server_duo_only]

ikey=DIDRWZFKBKEB1KMC06BV ## integration key

skey=E25N8ykzz7dZWyaxPnFBbcCw4JOSeACqhEjxf3OG ##Secert Key

api_host=api-490c7b38.duosecurity.com ##API Hostname

failmode=safe

radius_ip_1=10.70.139.53 ## ASA IP

radius_secret_1=cisco123 ##ASA RADIUS Secert Key

예시)

* 예시는 Window 기준이며 Linux는 /opt/duoauthproxy/conf/authproxy.cfg에 동일하게 설정

설정값 입력후 Validate 클릭시 Passed 되어야 하며 Start 를 클릭하여 Running 상태가 되어야 한다.

Page 2 - ASA설정

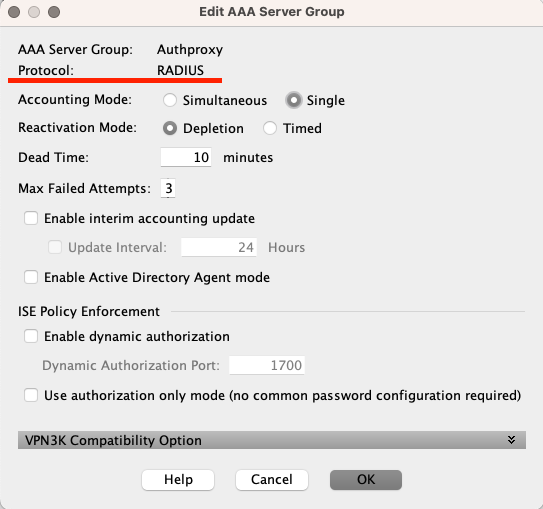

- Device Management > AAA Server Group > Add > RADIUS 프로토콜로 AAA Server Group생성

Servers in the Selected Group > Add

Server Name or IP address 를 Authproxy IP로 설정

Secret Key 도 Authproxy와 동일하게 입력

Anyconnect Connection Profile > Edit > Authentication > AAA Server Group > LOCAL * 1차 인증은 ASA의 Local 계정 사용

Secondary Authentication 에 Server Group을 미리 생성해 두었던 Authproxy로 설정

* Use primary username(Hide secondary username on login page) 를 선택하지 않으면

Login시 Username을 두번 입력해야함.

- 테스트-

SSL VPN 인증 창에서 Second Password 창이 추가로 생긴다.

DUO App의 PASS CODE 입력 또는 PUSH 알람을 받기 위해서는 PUSH 를 입력하면 등록된 단말에 Push 알람이 오게된다.

성공!!