CISCO의 대표 UTM 솔루션 중인 Meraki MX는 Cisco Secure Client(구 Anyconnect) 기반 SSL VPN을 지원한다.

이번 테스트는 Meraki MX의 SAML기반의 DUO MFA 테스트를 보여준다.

Meraki MX는 기본으로 SAML이 활성화 되어 있지 않다. TAC SR Open하여 SAML 활성화를 사전에 요청하여

Authentication Type에서 SAML을 확인할 수 있어야 한다..

Step 1 - DUO SSO 설정

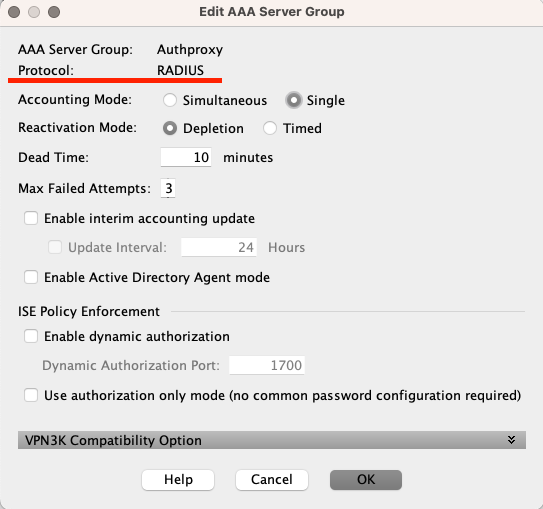

- DUO Dashboard > Single Sign-On > + Add source > Add Authentication Proxy

*Local AD의 계정 정보를 가져오기 위한 Authproxy와의 연동을 설정한다.

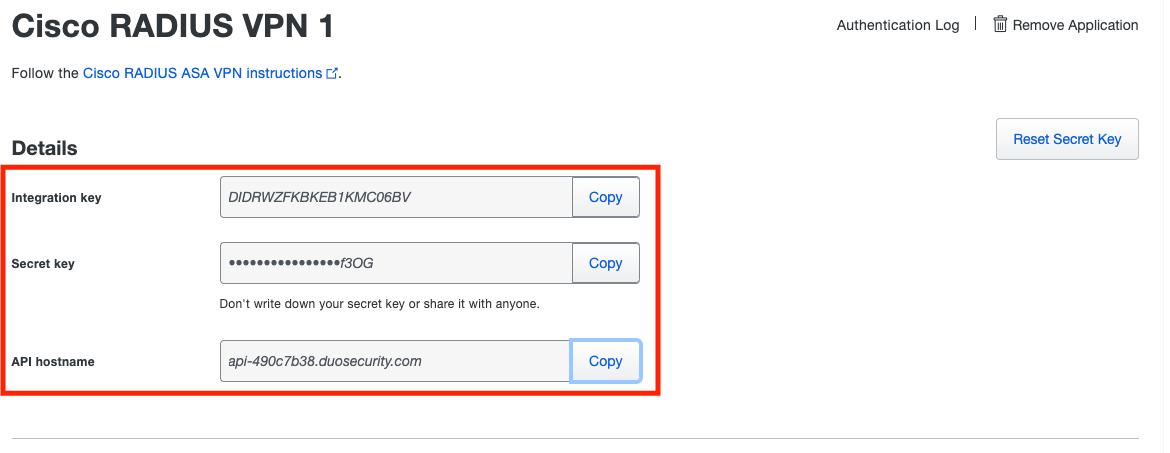

- DUO Cloud와 AuthProxy의 연동을 위한 API Key 정보를 확인하여 Authproxy설정을 수정한다.

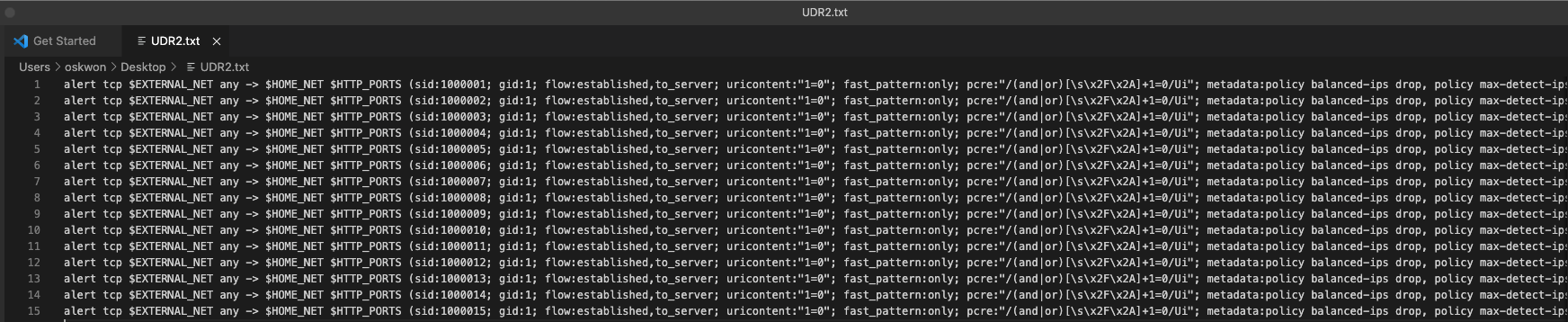

예제) Linux 기준 /opt/duoauthproxy/conf/authproxy.cfg 파일 수정

Authproxy설정이 정상이라면 Run test가 성공하여야 한다.

이후 Active Directory에 대한 설정을한다.

AD 설정 예제)

DUO <> Authproxy <> AD 의 모든 통신이 정상이면 Run tests가 성공해야한다.

*중요

- SSO로 접근하는 Domain은 외부에 광고가 되어 있어야 한다.

외부에 광고되지 않은 도멘인은....... 허용하는 방법은있다. 그건 다음기회에

Step 2 - Meraki Secure Client Application 등록

DUO Dashboard > Applications > Protect an application > meraki 검색 > Meraki Secure Client > ' Protect'

- SAML Metadata는 다운로드 하여 Meraki MX에 Import한다.

- Anyconnect Server URL은 Meraki MX에서 제공하는 SSL VPN URL을 붙여넣기 한다.

*이 URL이 사용자들이 실제 접속을 시도하게 되는 URL이다.

Step 3 : Meraki MX SSL VPN설정

이외 기본설정인 Clinet IP Pool, DNS, Split Tunnel 등의 일반 설정을 하면 완료이다.

- 완료 -

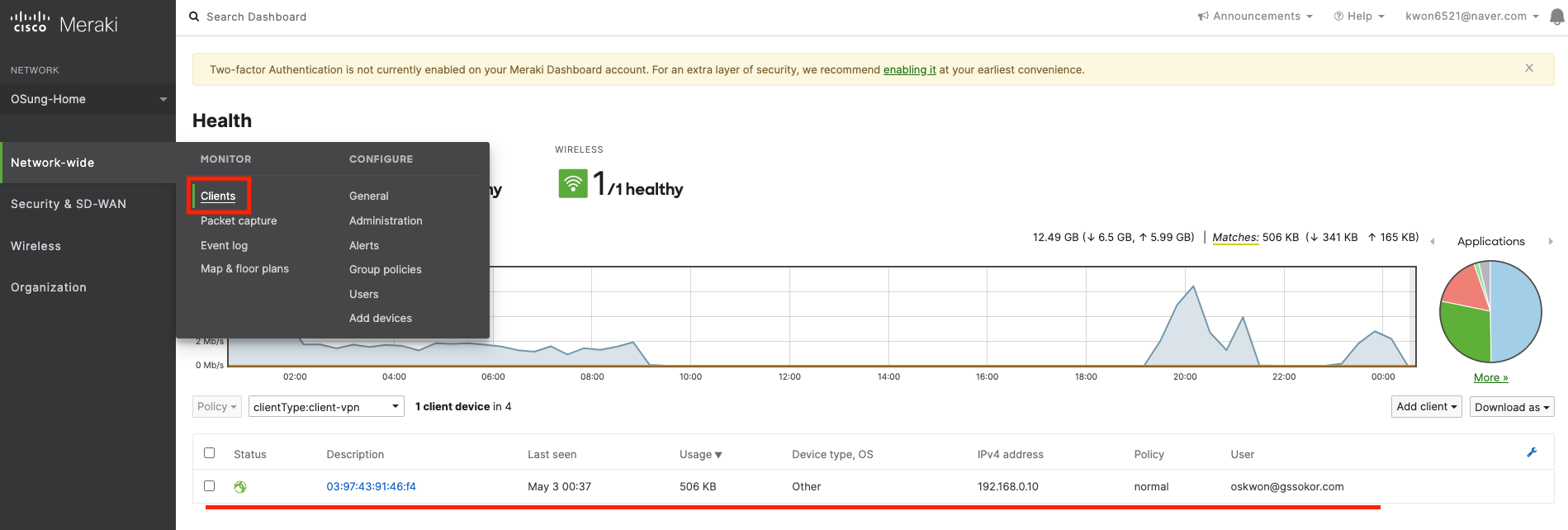

Dashboard에서 Client VPN접속 확인

'Cisco DUO' 카테고리의 다른 글

| DUO SAML을 위한 Authproxy 설정 및 연동 (0) | 2023.04.16 |

|---|---|

| DUO SAML을 위한 Authproxy 설정 및 연동 (0) | 2023.04.05 |